Das rätselhafte Verschwinden von Kris Kremers & Lisanne Froon

02.03.2025 um 23:44danke für den Tipp, jetzt geht`s mir besser :)

Da bin ich mir ganz sicher. Wir wissen schon jetzt, dass es einige Leute in Boquete geben muss, die mehr wissen, aber nicht reden wollen. in 9 Jahren sieht das anders aus. Dann hat keiner mehr etwas zu befürchten.peripeteia. schrieb:Frage mich ja, ob nach der Verjährungsfrist neue Erkenntnisse zum Vorschein kommen werden.

Danke für die Infos.Doctective schrieb:Inzwischen ist unsere 2. überarbeitete Auflage von "Verschollen in Panama" draußen.

Die englische second edition kommt noch in den nächsten Tagen. Ob es einen zweiten Teil gibt, hängt davon ab, ob wir noch Mal nach Panama reisen können. Dafür brauchen wir ein Team. Auch da sind wir in Gesprächen, von denen das dann abhängt.Anthurium schrieb:Danke für die Infos.

Wird es in der Zukunft vielleicht auch einen Teil 2 geben?

Hinweise darauf, dass das Linux-basiert wäre sehe ich nicht im Gegenteil (Linux ist bzw. war von Hause aus nicht echtzeitfähig heise de). Aber Crash-Log ist ja immerhin schonmal etwas, denn der Fall, der vereinzelt beschrieben wurde, dass die Kamera zwar den Bildzähler inkrementiert, aber kein Bild abgelegt hat, sollte nach meinem Verständnis auf jeden Fall zu einem entspr. Log-Eintrag führen. Und damit verstehe ich dann auch das:Offshore7 schrieb:Das Betriebssystem der Kamera DryOS könnte man evtl. schon als abgespeckte Unix-Alternative bezeichnen. Einen "built in crash log" gibt es ja offenbar:

Und würde die Erklärung daher ebenfalls ausschließen, wobei ich noch nicht ganz verstanden habe, wo diese Logs abgespeichert werden (nicht auf der gerade eingelegten Speicherkarte sondern auf einem internen Speicher hoffe ich).Offshore7 schrieb:Zumindest eine Fehlfunktion schließt die Firma Canon lt. Akte ja quasi aus.

Viele Echtzeitbetriebssysteme sind unixoid oder erweitern Linux zu einem RTOS (zB Wind River Linux, RTLinux, QNX), die schon seit 20+ Jahren zB in der Fahrzeug-/Luft- und Raumfahrttechnik Verwendung finden. Denke schon, dass man diese RTOS als abgespeckte Unix/Linux-Alternative bezeichnen kann, die Anfang der 2000er auch in Smart-Devices wie Handys eingesetzt wurden. Natürlich hast du recht, diese liefern nicht ansatzweise mit einem iPhone vergleichbare Logs, wenn überhaupt.cyclic schrieb:Hinweise darauf, dass das Linux-basiert wäre sehe ich nicht im Gegenteil (Linux ist bzw. war von Hause aus nicht echtzeitfähig heise de).

-->cyclic schrieb:wobei ich noch nicht ganz verstanden habe, wo diese Logs abgespeichert werden (nicht auf der gerade eingelegten Speicherkarte sondern auf einem internen Speicher hoffe ich).

This script saves the cameras built in crash log from internal flash ROM to ROMLOG.LOG in the root of the SD card.https://chdk.fandom.com/wiki/Lua/Scripts:Standard/Test/Romlog

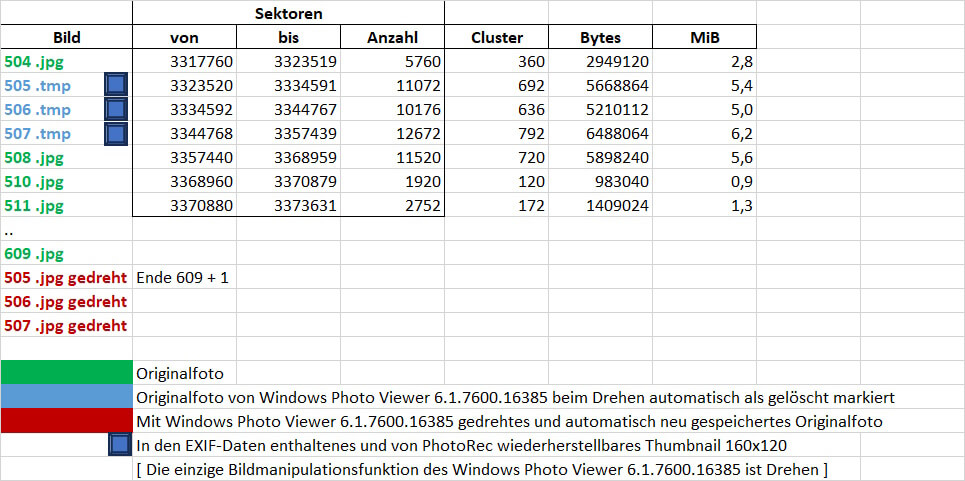

Hier unter "Test Summary" sieht man genau eine Möglichkeit, wie Bild #509 ohne Computer gelöscht worden sein kann.cyclic schrieb:Löschen direkt in der Kamera durch K&L oder sonstwen könnte man eigentlich ausschließen, weil die Sektoren von 508 und 509 aneinander angrenzen (aber s.u.)

Jetzt bin ich verwirrt, wie kann man dann zu dieser Einschätzung kommen?:Offshore7 schrieb:Wenn das stimmt, muss es einen Crash-Log-Bereich im internen Speicher der Kamera geben. Leider glaube ich nicht, dass Canon das untersucht hat.

Offshore7 schrieb:Zumindest eine Fehlfunktion schließt die Firma Canon lt. Akte ja quasi aus.

Ja stimmt das sollte gehen. Zähler hochgezählt, aber kein Bild geschrieben, also auch kein Speicherbereich belegt und entsprechen fängt dann das nächste Bild (#510) da an wo das letzte (#508) aufgehört hat.Offshore7 schrieb:Hier unter "Test Summary" sieht man genau eine Möglichkeit, wie Bild #509 ohne Computer gelöscht worden sein kann.

Aber ich muss das nochmal in Ruhe durchlesen. Das kannte ich noch nicht. Nachstellen kann ich es nötigenfalls auch - wenn ich eine brauchbare Sektorvisualisierung für Linux finde ;-)Offshore7 schrieb am 22.02.2025:Es wäre ein Löschen auf einem Computer nötig und zusätzlich das Löschen des ganzen DCIM-Ordners der SD-Karte bzw. ein Formatieren der SD-Karte plus

K+L wären sicher genauso schlau gewesen und hätten weiter fotografiert. Notfalls mit den Handys, die damals auch schon mehr als Full HD konnten. Dennoch reißt die Fotoserie und die Fotografier-Lust abrupt ab und das nächste Lebenszeichen ist ein Notruf 2,5 Stunden später. Die unbeschwerte Wanderung mit Fotodokumentation scheint plötzlich vorbei gewesen zu sein. In dem Zusammenhang ist die Annahme eines vorausgegangenen seltenen Kamera- oder SD-Kartenfehlers durchaus anders zu betrachten.Faktor12 schrieb:Beim erstellen des Bildes stürzt die Kamera ab, es kommt eine Fehlermeldung, nach dem ein und ausschalten geht alles wieder, es fehlt aber eine Nummer.

ME kommt es da auf die Belegung und Fragmentierung der SD-Karte an. Nicht in allen Fällen wird man zu dem IP-Ergebnis kommen, was auch immer dieses eigentlich ist.cyclic schrieb:Beim Löschen per Computer ist dann lt. IP aber doch kein Formatieren nötig. Gesamten Ordner löschen und neu anlegen reicht

Damit ist gemeint, dass man den Sensor lahmgelegt hat mir den die Kamera erkennt, dass der Deckel zum Akku-/SD-Karten-Einschub offen ist. Wenn der offen ist schaltet sich die Kamera ab. Indem man diesen Sensor deaktiviert (bzw. einen geschlossenen Deckel vorgaukelt), kann man die SD-Karte bei eingeschalteter Kamera entfernen, womit man einen Kontaktfehler simuliert.Anthurium schrieb:Weitere Tests wurden von Matt von Imperfect Plan und anderen Reddit-Nutzern durchgeführt, bei denen ein Mikroschalter an der Kamera deaktiviert wurde. Laut Matt ist diese Methode nur Menschen mit technischem Verständnis bekannt; er ist sich zu 100 % sicher, dass die Mädchen nichts von diesem Mikroschalter gewusst haben.

filefrag und vielleicht ein kleines self-made Skript zur Visualisierung sollte ausreichen.cyclic schrieb:Und das bedeutet doch, dass die Panamaer, so nicht gearbeitet haben können. Sie müssen mE die Bilder runterkopiert, bearbeitet, den Originalordner gelöscht, oder die ganze Karte formatiert haben und dann die veränderten Bilder wieder draufkopiert haben.

Dazu gibt es reproduzierbare neue Erkenntnisse .. die ich vllt. später mal näher erkläre:cyclic schrieb:Wie sehen Speicherblöcke aus, wenn man direkt auf der SD-Karte arbeitet?

Bin gespannt.Offshore7 schrieb:Dazu gibt es reproduzierbare neue Erkenntnisse .. die ich vllt. später mal näher erkläre:

Ok, macht schon irgendwie Sinn. So unprofessionell wie in der bisherigen Darstellung, wäre schon nicht mehr grob fahrlässig, sondern aktive Sabotage. Gehörte halt viele Jahre zur Fall-Folklore.Offshore7 schrieb:Sehr wahrscheinlich haben die panamaischen Ermittler am 17. Juni nix weiter gemacht (trotzdem unprofessionell), als sich die Fotos auf der SD-Karte mit dem Windows Photo Viewer anzuschauen und ein paar Fotos zu drehen. Kein Hin- und Her-Kopieren mit dem Computer, kein Aufhellen, kein Zuschneiden,

Aber wenn ich deine Tabelle richtig lese, hat der benutzte Viewer trotzdem Originale gelöscht und stattdessen die gedrehten Kopien abgespeichert (wodurch sie in neuen Speicherbereichen abgelegt wurden)?Offshore7 schrieb:kein Abspeichern von gedrehten Fotos sowie kein Löschen von Fotos und Thumbnails und Foto #509.

Ja, ohne Wissen des Users und im Explorer nicht ersichtlich, auch dann nicht, wenn man versteckte Dateien anzeigt. Versehen mit dem Dateinamen zB IMG_505.JPG~RF17df08.TMP, was ein "recover file" Name sein dürfte. Beim normalen Löschen im Explorer wird dieser RF-Teil nicht angehängt.cyclic schrieb:Aber wenn ich deine Tabelle richtig lese, hat der benutzte Viewer trotzdem Originale gelöscht und stattdessen die gedrehten Kopien abgespeichert (wodurch sie in neuen Speicherbereichen abgelegt wurden)?

Das von den Forensikern verwendete Tool PhotoRec spuckt nur die wiederhergestellten Fotos aus. Offenbar sind die ~2 KB großen EXIF-Thumbnails nicht iwie verschlüsselt, sodass diese quasi auf Binärebene als eigenständige Fotos erkannt werden. Würde es sich um echte eigenständige Thumbnails einer Software handeln, die bewusst gelöscht wurden, wären sie alle wiederherstellbar gewesen oder alle von einem einzigen gedrehten 5 MB Foto überschrieben worden. Zudem behauptet der Forensiker, dass die Canon diese Thumbnails produziert hat (womit er dann auf eine andere Art auch recht hätte).cyclic schrieb:Was ich noch nicht ganz verstanden habe ist die Sache mit den (gelöschten) Thumbnails. Du nimmst an, dass es sich nicht um eigenständige Dateien handelt, sondern um die Thumbnails, die in den EXIF-Metadaten enthalten sein können? Und daher beim Drehen der originalen Dateien gelöscht wurden? Das kann aber ein IT-Forensiker schwerlich übersehen/verwechseln.

Gibt diese Tabelle einen Ausschnitt der SD-Karte aus der original Kamera wieder? Dass kein Sektorensprung zwischen Bild 508 und 510 vorliegt, deutet doch dann stark darauf hin, dass das ominöse Foto 509 nie existiert hat, oder sehe ich das falsch?Offshore7 schrieb:Dazu gibt es reproduzierbare neue Erkenntnisse .. die ich vllt. später mal näher erkläre:

Ja, mein Test in einer VM mit damaliger Software basiert auf der Tabelle und den Originaldaten bei Imperfect Plan:Phisch schrieb:Gibt diese Tabelle einen Ausschnitt der SD-Karte aus der original Kamera wieder?

Picture 4 (above): Sectors on the original SD card as found by forensics. Comment by forensics.https://imperfectplan.com/2021/04/06/kris-kremers-lisanne-froon-missing-photo-509-testing-canon-powershot-sx270-hs/

Es wäre also ein einziges Bild sein, nicht mehrere?Offshore7 schrieb:sondern durch Bedienung der SX270 seitens K+L oder Dritten, BEVOR die Nachtfotos aufgenommen wurden.