Outback

Diskussionsleiter

Profil anzeigen

Private Nachricht

Link kopieren

Lesezeichen setzen

dabei seit 2022

Profil anzeigen

Private Nachricht

Link kopieren

Lesezeichen setzen

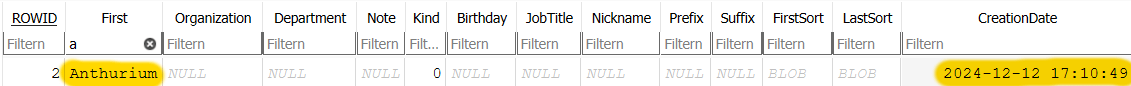

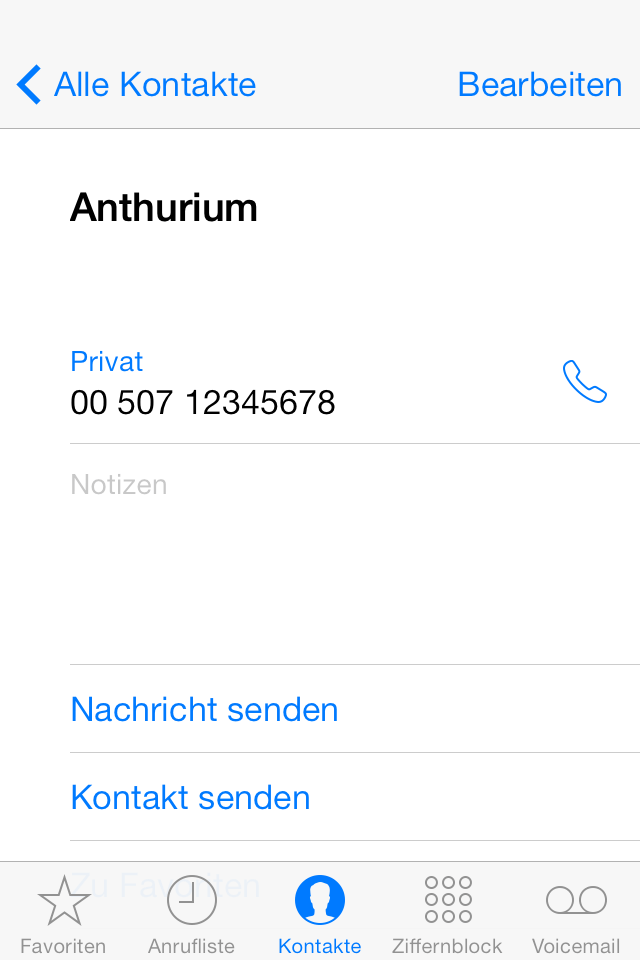

Forensische Investigation - iPhone

29.11.2024 um 00:16Ach sooo :'Dringelnatz schrieb:Du musst mich doch nicht um Genehmigung bitten!

Ja etwas mickrige Ausführung. ^^Wollte optisch darstellen, dass sich die Notrufversuche tatsächlich hauptsächlich auf die ersten 24h beschränken, was bei einem 11-tägiges Überleben durchaus seltsam ist.ringelnatz schrieb:Aber ICH würde wahrscheinlich die Grafik um einen andersfarbigen Marker für das Samsung sowie das Datum in der Zeitachse (vielleicht sogar die Uhrzeiten noch irgendwo?) ergänzen... 😜

Wenn sie das Handy an Tag 3 in die Ecke geschmissen hätten, wäre ich näher bei dir. Aber wenn man es regelmäßig bootet, dann ist ein potenziell lebensrettender Notrufversuch ja wirklich nur eine Sache von 3 Sekunden. Ist ungefähr so, als hätten sie eine Signalpistole mit 100 Schuss gehabt, ballern am ersten Tag 5 Schuss in die Luft und in den folgenden 8 Tagen beschäftigen sie sich nur mit dem Laden und Entladen der Pistole, obwohl sie noch 95 Leuchtpatronen übrig haben. Ich denke, spätestens wenn die Freundin stirbt, ballert man mal 20 Schuss raus. Und bevor man selbst stirbt, alle.ringelnatz schrieb:Aber ernsthaft: natürlich wird hier deutlich, dass das Anrufverhalten Fragen aufwerfen kann. Ich persönlich deute es als psychische Resignation, was die Handys als Hilfsmittel in deren Lage anbelangt.