Hm, vorab: den Beitrag hatte ich schon länger in der pipeline. Und ich veröffentliche den mal jetzt.

:) Tut mir Leid, wenn der so ein bisschen blog-Charakteristik hat.^^

Es ist ein sehr langer Beitrag. Aber: über feedback freu ich mich sehr, denne.

Also, los:

Nach etwas - zugegeben recht längerer - Zeit hab ich mich mal wieder diesem Thema gewidmet.

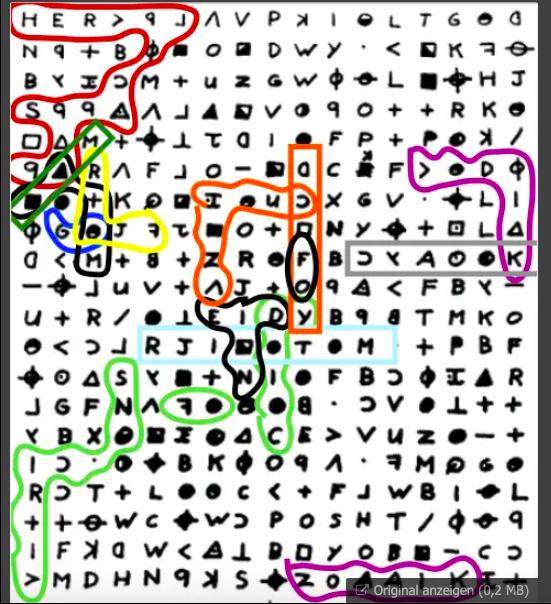

:)Zur Erinnerung: Im Eingangsbeitrag hatte ich gefragt, ob das hier jemand entschlüsseln könnte:

BROEY-AQTEP-HEKTD-QOGYT-ETWMG-BZYBR-OEYKW-YHPNH-TMYNZ-YXYUY-SMNQM-SGMHG-RTBDX-SCSRT-WNZYX-YDMVO-RTGZL-LBVOY-ZUOQD-ZONQF-YBDSF-DTWBG-KSSLB-VOYOR-SNNBZ-ONWHR-YOBTW-QWGYC-GBLOP-ALHQB-QTOKM-YHRYO-BFAAR-UIWPY

Nun. Das ist bisher nicht passiert und ich muss zugeben: Ich selber könnte das auch nicht.

Ich hab nämlich die Passwörter vergessen. 'D

Aber ich möchte gern das Verfahren erklären, und was mir dabei wichtig war.

Zunächst:

Es sollte (für Handverschlüsselungsverhältnisse (Yeah! Solche Wörter gibs auch nur im Deutschen)) - also, es sollte:

- höchstmögliche Sicherheit bieten

- einfach zu merken und zu vermitteln sein

- und nur mit "Zettel und Stift" zu ver/ent-schlüsseln sein.

"High-Security but Low-Tec", then!

:)Ich hab dazu *nicht* das Rad neu erfunden - sondern mir nur Gedanken gemacht, welche Methoden damals (also so vor hundert Jahren oder noch früher) schon relativ sicher waren - und hab die nach meinem Dafürhalten kombiniert. Quasi in Reihe geschaltet.

An dieser Stelle komm ich wohl nicht dran vorbei, das "Kerckhoffs’ Prinzip" zu erwähnen.

Es besagt:

Das Kerckhoffs’sche Prinzip oder Kerckhoffs’ Maxime ist ein im Jahr 1883 von Auguste Kerckhoffs formulierter Grundsatz der modernen Kryptographie, welcher besagt, dass die Sicherheit eines [...] Verschlüsselungsverfahrens auf der Geheimhaltung des Schlüssels beruht anstatt auf der Geheimhaltung des Verschlüsselungsalgorithmus.

Wikipedia: Kerckhoffs’ PrinzipEinfach gesagt: Wie das Schloss funktioniert, darf jeder wissen. Wie der Bart von deinem Schlüssel aussieht, - nur der Zugangsberechtigte.

Hier, - in diesem Fall - ist der Schlüssel ein Passwort. Für das von mir kreierte Verfahren brauch es vier Passwörter, die dann letztendlich zu einer Passphrase zusammengefügt werden können.

Dazu denkt man sich 4 Wörter aus, die jeweils aus zwei Wörten zusammengesetzt sind.

Ich nehme hier:

1] Sword|fish

2] Gun|powder

3] Crab|salad

4] War|machine

Das mixt man dann einfach willkürlich neu, dass möglichst solche sinnfreien Wörter bei rauskommen wie:

1] War|fish

2] Crab|machine

3] Gun|salad

4] Sword|powder

Aber nun: Wozu der ganze Spuk?

Der Sinn der da dahinter steckt: Passwörter zu nehmen, die nicht trivial und damit auch nicht einfach zu erraten sind. Solche Passwörter sind halt in keiner Bibliothek für eine

Wörterbuchattake drin.

Der Kernsatz dazu ist:

Man verwendet diese Methode [die Wörterbuchattake], wenn man davon ausgehen kann, dass das Passwort aus einer sinnvollen Zeichenkombination besteht. Dies ist erfahrungsgemäß meistens der Fall.

Nun, hier - in diesem Fall - aber nicht.

:)Dazu noch kurz was historisches: Man hat früher/damals Listen gemacht, mit Passwörtern. Die hat man von unten nach oben abgearbeitet. War ein Passwort "verbraucht" hat man das unten von der Liste abgeschnitten und zuverlässig vernichtet (verbrannt, aufgegessen ...).

Aber noch was generelles zu Passwörtern: Je länger, desto besser. Jedenfalls, was die Sicherheit betrifft. Wenns ums "merken" geht dann wiederum nicht.

;)So. Das war die Vorgeschichte.

Nun zum Eingemachten.

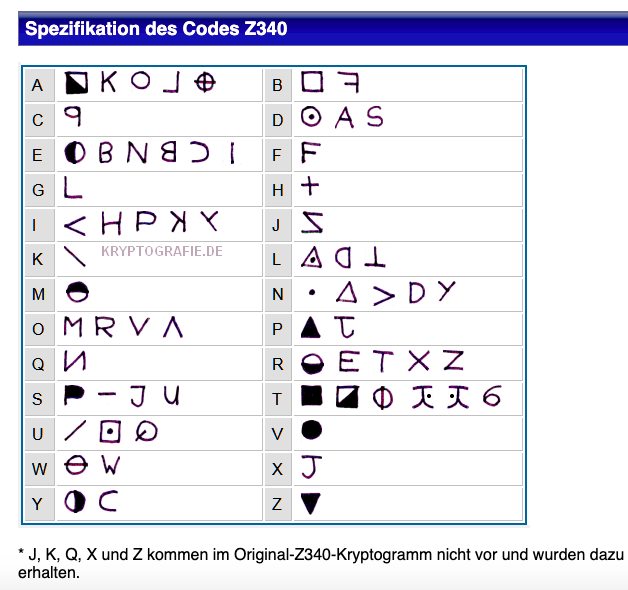

Erstmal brauche ich ein Polybiossquare.

Was das ist? Naja. Wikipedia sagt:

Die Polybios-Chiffre (in latinisierter Form auch: Polybius-Chiffre) ist einemonographische bipartite monoalphabetische Substitution (siehe auch: Terminologie der Kryptographie). Sie überträgt Zeichen in Zeichengruppen. Im engeren Sinn ist hiermit die Verschlüsselung von Monogrammen (Einzelzeichen) als Bigramme (Zeichenpaare) gemeint. Namensgeber der Chiffre ist der antike griechische GeschichtsschreiberPolybios (um 200 bis 120 v. Chr.), der ein ähnliches Verfahren zur Nachrichtenübermittlung beschrieb.

Wikipedia: Polybios-ChiffreJa, ich gebe es zu - das klingt sogar für mich ein bisschen abschreckend. Dabei ist es ganz einfach:

12345

-----

1-ABCDE

2-FGHIJ

3-KLMNO

4-PQRST

5-UVWXZ

Nun kann man damit schonmal was verschlüsseln, - nicht wahr?

:)Man liest zuerst die Zeile und dann die Spalte (umgekehrt ginge natürlich auch). Ein "B" wäre demnach "12", ein "T" - "45" und ein "Z" wird zu "55" - uswusf.

Dem aufmerksamen Leser wird aufgefallen sein, dass da ein Buchstabe fehlt. Ja, - das stimmt.

Ich verwende hier ein Polybiussquare mit 5x5-Matrix. Dafür muss ein Buchstabe wegfallen, denn das übliche Alphabet hat ja 26.

Ypsilon ist eher selten. Falls es doch mal gebraucht werden sollte, ersetzt man das, zb mit "zz". Zwei "z" in Reihe tauchen sonst so gut wie nie auf. Nun. Man könnte auch das "Q" durch aber auch zb durch,"kw" ersetzen usw.

Also, ich hoffe, das Prinzip ist soweit klar.

Aber das ist ja schon Jahrtausende Jahre alt und jedes Vorschulkind könnte das knacken.

Deshalb kommen jetzt die Passwörter ins Spiel.

Damit wird der Inhalt des Polybiussquare verwürfelt, nämlich.

:)Wie das macht? Ganz einfach: Man nimmt nun das Passwort, - in diesem Fall: "Warfish".

Das schreibt man jetzt hin, und alle restlichen Buchstaben, die in dem Passwort nicht vorkommen, unten darunter. Ist die Passwortlänge erreicht, dann Zeilenumbruch.

So-halt, - am Beispiel von "Warfish":

1-2-3-4-5-6-7

-------------

W-A-R-F-I-S-H

B-C-D-E-G-J-K

L-M-N-O-P-Q-T

U-V-X-Z

Jetzt hat man also das Passwort von links nach rechts und darunter den Rest des Alphabets geschrieben. Das wird jetzt vertikal ausgelesen und horizontal ins Polybius-Quadrat eingetragen.

Wir lesen: W-B-L-U-A-C-M-V ... etcpp. und tragen das in das Polybiussquare waagerecht ein.

Wenn ich jetzt nicht zu schludrig war, sollte folgendes Square bei rauskommen:

12345

-----

1-WBLUA

2-CMVRD

3-NXFEO

4-ZIGPS

5-JQHKT

Easy-peasy - oder?^^

Nun wird noch ein zweites Polybiussquare gebraucht. Dafür gibts ja auch ein zweites Passwort, denne.

:)Das wäre dann "Crabmachine". Dem aufmerksamen Leser wird auffallen, dass das nicht funktioniert. Sowohl "a" als-auch "c" kommen doppelt vor. Nun, wir lassen einfach die - von links nach rechts gelesenen Doubletten weg. Dann haben wir: "Crabmhine".

Das wird jetzt verhacktstückt zu:

12345

-----

1-CDSRF

2-TAGUB

3-JVMKW

4-HLXIO

5-ZNPWQ

Ich weiss, was Sie jetzt denken. Aber in diesem Fall haben sie Unrecht.

;)Das hört sich erstmal alles sehr kompliziert an - ist es aber gar nicht. Wenn man das 2-3 mal gemacht hat, kann man das im Wachkoma.

Bisjetzt ist ja nichts verschlüsselt worden. Mit der Kryptographie ist es wie mit dem Krieg. Alles will gut vorbereitet sein, - sonst ist das Scheitern vorprogrammiert.

Also, - die Messer sind gewetzt - auf in den kryptograhischen Kampf!

:)Die Nachricht könnte lauten:

Top Secret!

Attack tomorrow at 8 am.

Patton

Natürlich wird eine solche Nachricht dann anders formatiert. So, oder so ähnlich:

TOPXSECRETXATTACKXTOMORROWXATXEIGHTXAMXREPEATXEIGHTXAMXCONFIRMXPATTONXPATTONX

Wie man sehen kann, dient "X" als Trenner und wichtige Teile werden wiederholt, wie auch Eigennamen. Das kommt daher, weil solche Nachrichten desöfteren unter widrigen Umständen via Morsezeichen übertragen wurden und, naja - man möchte die Fehlertoleranz eben klein halten.

So, - wir haben alle Voraussetzungen - wann gehts denn nun endlich los?^^

Der erste Buchstabe vom Klartext ist ein "T".

Im ersten Polybiussquare ist das eine 55.

Das schreibt man dann untereinander. So:

5

5Der nächste Buchstabe, "O" ergibt 35.

Wir haben dann:

53

55Danach ein "P" - ergibt 44. Das bedeutet:

534

554Und jetzt kaufen wir noch ein "X": 32.

5343

5542Naja. Und dann halt weiter so im Text.

:)Man nennt die Zahlenpaare "Bigramme", wie im oben zitierten Wiki-Artikel.erwähnt. Dadurch, dass man die Bigramme untereinander schreibt, aber von-links-nach-rechts ausliest, werden die Infiormationen "zerissen".

Ich halte das für eine sehr geniale Idee, die auch in der Fachliteratur manchmal erwähnt wird. In der freien Wildbahn ist das aber nie angewendet worden, - jedenfalls nicht, das ich wüsste.

Man muss sich das mit auseinanderreissen ungefähr vorstellen, wie mit zwei Geldscheinen, sagen wir mal einen 10 und einen 20 Euroschein, die man in der Mitte durchreisst und dann halb-halb zusammentackert. Das sieht von Weitem eventuell aus, wie ein Geldschein - aber ein gültiges Zahlungsmittel ist das nicht mehr.

---

Nunja, jedenfalls am Schluss haben wir eine kleine - je nach Textlänge, möglicherweise schier endlose - doppelzeilige Zahlenkollone. Die wird jetzt verhackstückt mit dem zweiten Polybiussquare.

Wie das geht? Ganz einfach!

:)Die Zahlenkolonne wird jetzt paarweise von links nach rechts ausgelesen und damit wieder in Buchstaben verwandelt.

Also: 53. Das ergibt im Polybiussquare No.2?

Richtig. Ein "P". Danach kommt 43. Das wird zu "X". Uswusf. ...

Ich hoffe, dass es mir halbwegs gelungen ist, diese Polybiusgeschichte halbwegs plausibel verständlich zu machen.

Das alleine halte ich schon für halbwegs sicher. Auf jeden fall wäre mein Mathelehrer ins grübeln gekommen, wenn ich meine Spickzettel so verschlüsselt hätte.

:)Aber das wars noch nicht - wir schalten jetzt nochmal einen Gang hoch und geben Gas.^^

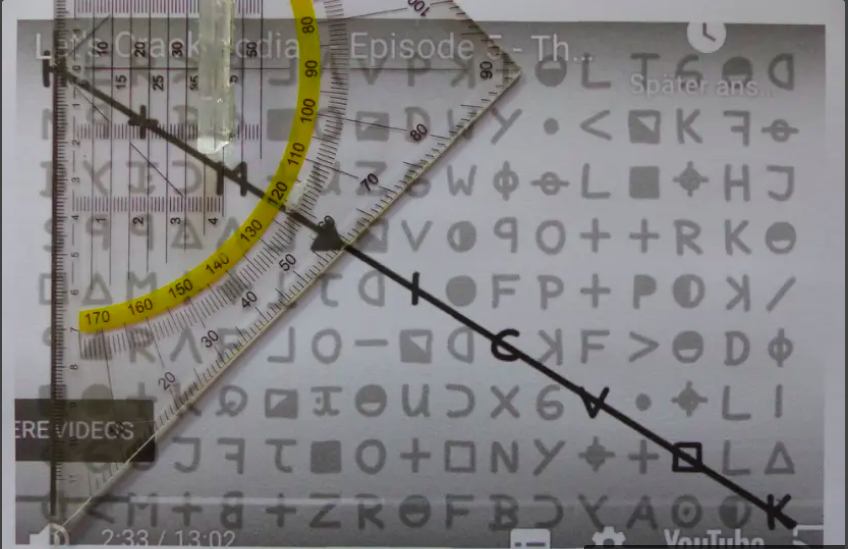

Was jetzt noch kommt, nennt sich "doppelte Spaltentransposition". Wie - ihr könnt euch da nix drunter vorstellen?! Ja, könnte ich auch nicht, wenn ichs nicht wüsste.

Ich erkläre es am Beispiel von Passwort No.3:

"Gunsalad". Man schreibt das Passwort hin und nummeriert die Buchstaben aufwärts, wie sie im Alphabet vorkommen:

G-U-N-S-A-L-A-D

4-8-6-7-1-5-2-3

Da das "A" zweimal vorkommt, bekommt das erste (von links) die eins und das nächste die zwei. Erst danach kommt im Alphabet das "D" - deshalb bekommt es die drei.

Ok. Wozu braucht man das jetzt?

Nun, man schreibt den mit den Polybiusquadraten verschlüsselten Text hier untendrunter. Beispiel:

v

G-U-N-S-A-L-A-D

4-8-6-7-1-5-2-3

---------------

N-Q-V-U-L-A-B-W

R-D-Q-M-I-V-Z-F

G-X-A-H-O-J-X-D

Und jetzt? Was passiert jetzt?^^

:)Wir lesen spaltenweise aus und schreiben zeilenweise hin. So: LIOBZXWFDNRG ...

Nicht weiter schwer, oder? Aber rückwärts, wenn man nicht weiss, welche Spalten da vertauscht worden sind, - dann schon. Apropos "rückwärts: Beim Entschlüsseln muss man bisschen aufpassen. Modulo usw.

:)Aber wie man sieht, kann man das Passwort für die Spaltentransposition durch eine Zahlenreihe ersetzen, wenn man drauf achtet, dass keine Zahl mehrfach vorkommt. Das Passwort ist also in dem Fall mehr eine Art Vehikel - es geht nur drum eine Reihenfolge zu bestimmen.

Aber ich hatte ja oben was von "doppelter Spaltentransposition" geschrieben, stimmts?

Ja, dafür ist dann das vierte Passwort.

;)So, lange Rede kurzer Sinn, und Bilder sagen mehr als Worte:

Wie man sieht - ich könnte vermutlich Bücher über das Thema schreiben.

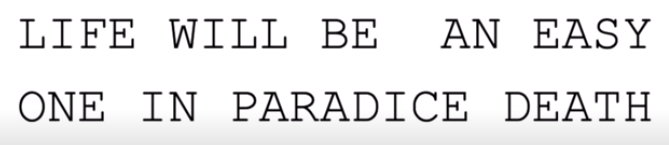

:)Ach, mir fällt grad noch ein: Der Text oben war in englisch und nur mit einem Polibiussquare verschlüsselt. Nur für den Fall, dass es noch irgendjemand versuchen will.

Und wer gedacht hätte, das wär alles so kompliziert: Gucken Sie hier, bitte:

Wikipedia: VIC cipherAuf deutsch:

Wikipedia: VIC-ChiffreWichtig, beides zu lesen. Da besteht eine mysteriöse, - für mich unerklärliche -Diskrepanz.^^